Аппаратные корни доверия: практика применения отечественных средств защиты

Компания Актив работает на рынке информационной безопасности с 1994 года и сегодня имеет три продуктовых направления: это аппаратные и программные средства аутентификации, защиты информации и электронной подписи Рутокен, комплексная система для защиты лицензирования и управления продажами программного обеспечения Guardant, консалтинговое подразделение в области информационной безопасности AKTIV.CONSULTING.

Теория и предназначение аппаратного корня доверия

Аппаратный корень доверия (RoT, Hardware Root of Trust) – это аппаратный модуль, являющийся основой для обеспечения безопасного функционирования электронного устройства или вычислительной системы. RoT включает в себя основные/корневые секретные криптографические ключи, а также реализации криптографических преобразований, критичных для безопасности устройств/систем.

Концепция RoT

Источник: презентация Компании «Актив» на пресс-конференции РУССОФТ

Для качественного выполнения своих функций RoT должен обладать высоким уровнем надежности и соответствия требованиям к безопасности, обеспечивать защищенность модуля от несанкционированного доступа, неизвлекаемость криптографических ключей и невозможность воздействия на выполняемые операции извне (например, с помощью облучения или манипулирования напряжением сети электропитания). В последнем случае злоумышленник может только испортить модуль – но если тот продолжает работает, то в любых условиях должен делать это исключительно корректно.

«В любой системе или на любом устройстве аппаратный корень доверия находится на самом нижнем уровне. Над ним могут быть построены любые другие криптографические функции: на уровне BIOS, операционной системы, каких-то модулей внутри операционной системы. Наконец, приложения тоже пользуются этими функциями для того, чтобы обеспечивать безопасность своих данных», – пояснил директор по научной работе Компании «Актив» Сергей Панасенко, выступая 25 марта 2025 года с докладом на пресс-конференции ассоциации РУССОФТ, посвященной поиску точек роста для отечественной ИТ-индустрии.

Директор по научной работе Компании «Актив» Сергей Панасенко

Источник: трансляция на официальной странице РУССОФТ в ВК

По словам эксперта, основные сферы применения RoT-модуля – обеспечение информационной безопасности ИТ-инфраструктуры организаций банковской отрасли, телекома, АСУ (включая АСУ ТП) и систем IoT.

Сценарии применения RoT

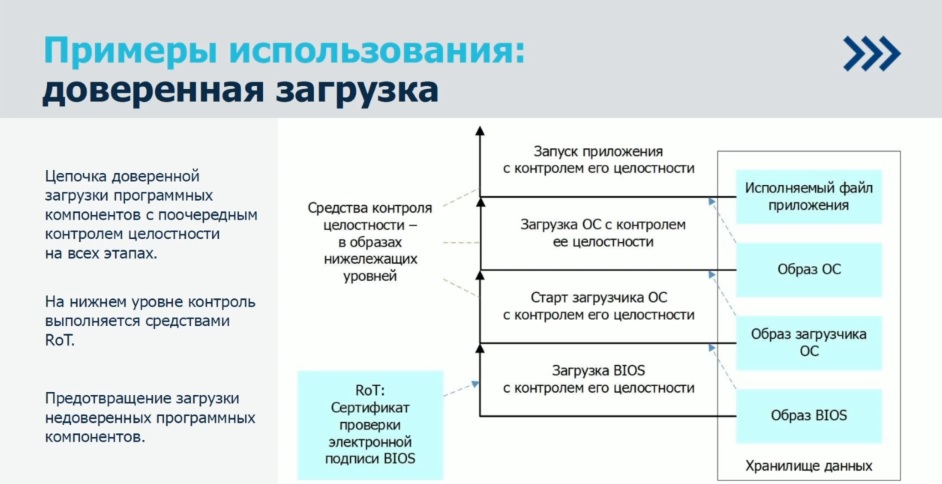

Типовым примером использования аппаратных корней доверия является обеспечение доверенной загрузки, когда корень доверия содержит сертификат проверки электронной подписи BIOS. Как известно, при запуске устройства BIOS загружается первой, и перед загрузкой модуль проверяет ее сертификат электронной подписи для контроля ее целостности и аутентичности. После этого по цепочке средства контроля целостности проверяют уже целостность загрузки всех верхнеуровневых компонентов, вплоть до приложений. Это позволяет предотвратить загрузку недоверенных программных компонентов и сформировать в организации замкнутую программную среду (индивидуальный перечень софта, разрешенного для использования).

Пример использования RoT: доверенная загрузка

Источник: презентация Компании «Актив» на пресс-конференции РУССОФТ

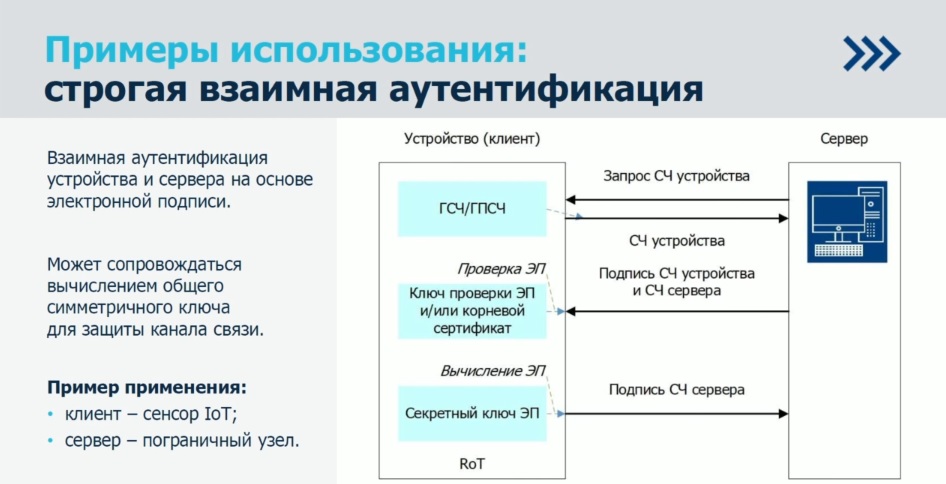

Второй популярный пример использования RoT – строгая взаимная аутентификация определенных клиента и сервера. Аппаратный корень доверия на клиентском устройстве выполняет все необходимые действия по строгой аутентификации: генерирует случайные числа, проверяет электронную подпись, которая поступила с сервера, подписывает случайные числа перед отправкой их на сервер. В результате такого обмена данное устройство полностью доверенно аутентифицируется на сервере и само, в свою очередь, проверяет аутентичность сервера. Дополнительной функцией RoT при этом сценарии может стать вычисление общего симметричного ключа для шифрования канала обмена данными между клиентом и сервером.

Пример использования RoT: строгая взаимная аутентификация

Источник: презентация Компании «Актив» на пресс-конференции РУССОФТ

Аппаратная реализация RoT

Модуль RoT в линейке продуктов от «Актив» реализован в нескольких видах устройств.

Первый – «Рутокен Модуль»: набор интегрируемых программно-аппаратных средств для защиты межмашинного взаимодействия (М2M), АСУ ТП и устройств Интернета вещей (IoT). В нем реализованы отечественные криптографические стандарты (хэширование, электронная подпись, шифрование по ГОСТам), а также дополнительные протоколы, такие, как CRISP (протокол защищенного обмена данными для промышленного применения).

Устройства линейки «Рутокен Модуль» выполнены в различных форм-факторах, имеют различные интерфейсы для взаимодействия и постоянно расширяемый разработчиком SDK для встраивания в сторонние приложения или устройства.

Линейка устройств «Рутокен Модуль»

Источник: презентация Компании «Актив» на пресс-конференции РУССОФТ

Второй – Guardant Chip: специализированное решение для управления продажами и лицензированием программного обеспечения. Оно применяется в оборудовании, где требуется обеспечивать высокий уровень безопасности и одновременно управлять лицензиями встроенного программного обеспечения.

Guardant Chip может стать альтернативой зарубежным аналогам от таких брендов, как SenseLock, LEGIC, WIBU, Thales, HID. «С данными устройствами мы готовы конкурировать не только на российском, но и на зарубежном рынке, что уже сейчас достаточно активно делаем», – резюмировал Сергей Панасенко.

Спикер ответил на вопрос журналиста ICT-Online.ru о бизнес-эффективности упомянутых выше устройств: «Мы позиционируем наши модули как компоненты для встраивания в различные устройства интернета вещей, АСУТП, «умного дома» и т. п. Это, например, промышленные терминалы, станки и прочее промышленное оборудование, терминалы систем контроля доступа, камеры видеонаблюдения, актуаторы систем умного дома, медицинская техника и т. п. Их эффективность заключается в повышении качества защиты устройств (программно-аппаратных комплексов). Кроме того, в ряде случаев (например, в критической информационной инфраструктуре) наличие таких уровней защиты является обязательным».